У многих сетевых администраторов часто возникает задача организовать связь открывающегося удалённого офиса с центральной сетью, обеспечив при этом доступ ко всем сервисам центрального офиса. Один из вариантов развёртывания такой сети будет рассмотрен далее. В сети филиала будут установлены свитчи HP-2530-PoE, маршрутизатор Cisco2821ISR и гостевая точка доступа Wi-Fi. Планируется подключение двух провайдеров.

У многих сетевых администраторов часто возникает задача организовать связь открывающегося удалённого офиса с центральной сетью, обеспечив при этом доступ ко всем сервисам центрального офиса. Один из вариантов развёртывания такой сети будет рассмотрен далее. В сети филиала будут установлены свитчи HP-2530-PoE, маршрутизатор Cisco2821ISR и гостевая точка доступа Wi-Fi. Планируется подключение двух провайдеров.

Цели, которые необходимо достигнуть при развёртывании:

— пользователи филиала должны иметь доступ ко всем ресурсам центрального офиса

— канал между офисами должен быть зашифрован

— клиентские сетевые устройства должны получать сетевые настройки по протоколу DHCP из центрального офиса (только от определённого сервера)

— телефонные аппараты должны иметь приоритет при передаче голосового трафика

— пользователи гостевого Wi-Fi должны быть изолированы от сети филиала (доступ только в Интернет по протоколам http и https)

— при выходе из строя одного из свитчей, сетевые устройства, подключенные к другим свитчам, продолжали работать

— для связи с центральным офисом должны использоваться оба провайдера одновременно

— при отключении одного из провайдеров все подключения должны передаваться через доступного провайдера

— в сети филиала присутствует сервер, который не должен иметь доступ к сети центрального офиса

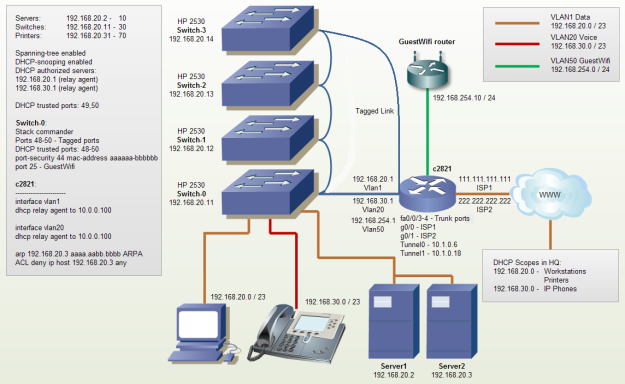

Схема сети филиала будет выглядеть следующим образом:

Для связи с центральным офисом будет использоваться Cisco GRE over IPSec VPN, таким образом пользователи филиала получат доступ ко всем ресурсам центрального офиса, при этом передача данных будет зашифрована.

Конфигурация VPN для роутера в центральном офисе:

crypto isakmp policy 10 encr 3des authentication pre-share group 2 crypto isakmp key SecretKey address 111.111.111.111 crypto isakmp key SecretKey address 222.222.222.222 crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac crypto ipsec profile VPNPROF set transform-set VPNSET ! interface Loopback0 ip address 333.333.333.333 255.255.255.255 ! interface Tunnel0 description Tunnel to Filial_ISP_1 ip address 10.1.0.5 255.255.255.252 ip mtu 1400 ip ospf dead-interval 5 ip ospf hello-interval 1 tunnel source 333.333.333.333 tunnel destination 111.111.111.111 tunnel protection ipsec profile VPNPROF ! interface Tunnel1 description Tunnel to Filial_ISP2 ip address 10.1.0.17 255.255.255.252 ip mtu 1400 ip ospf dead-interval 5 ip ospf hello-interval 1 tunnel source 333.333.333.333 tunnel destination 222.222.222.222 tunnel protection ipsec profile VPNPROF ! interface GigabitEthernet0/1 description LAN ip address 10.0.0.254 255.255.248.0 ! router ospf 1 network 10.0.0.0 0.0.7.255 area 0 network 10.1.0.0 0.0.0.255 area 0

Конфигурация VPN для роутера в филиале:

crypto isakmp policy 10 encr 3des authentication pre-share group 2 crypto isakmp key SecretKey address 333.333.333.333 crypto ipsec transform-set VPNSET esp-aes esp-sha-hmac crypto ipsec profile VPNPROF set transform-set VPNSET ! interface Tunnel0 description Tunnel to HQ_ISP_1 ip address 10.1.0.6 255.255.255.252 ip mtu 1400 ip ospf dead-interval 5 ip ospf hello-interval 1 tunnel source 111.111.111.111 tunnel destination 333.333.333.333 tunnel protection ipsec profile VPNPROF ! interface Tunnel1 description Tunnel to HQ_ISP2 ip address 10.1.0.18 255.255.255.252 ip mtu 1400 ip ospf dead-interval 5 ip ospf hello-interval 1 tunnel source 222.222.222.222 tunnel destination 333.333.333.333 tunnel protection ipsec profile VPNPROF ! interface GigabitEthernet0/0 description ISP1 ip address 111.111.111.111 255.255.255.252 ip nat outside ! interface GigabitEthernet0/1 description ISP2 ip address 222.222.222.222 255.255.255.252 ip nat outside ! interface Vlan1 description LAN ip address 192.168.20.1 255.255.254.0 ip nat inside ! router ospf 1 network 10.1.0.4 0.0.0.3 area 0 network 10.1.0.16 0.0.0.3 area 0 network 192.168.20.0 0.0.1.255 area 0 network 192.168.30.0 0.0.1.255 area 0 maximum-paths 2

maximum-paths определяет количество активных маршрутов до одной и той же сети.

Далее настроим VLAN’ы, обеспечив приоритет для телефонного трафика.

Конфигурация Cisco2821:

Задаём конфигурацию физических портов. В Cisco2821 установлен модуль 4-port Ethernet switch HWIC, используем его для внутренней сети. interface FastEthernet0/0/2 switchport mode trunk no ip address ! interface FastEthernet0/0/3 switchport mode trunk no ip address Создаём VLAN'ы. (config)# vlan 20 (config-vlan)# name Voice (config)# vlan 50 (config-vlan)# name GuestWiFi Создаём логические интерфейсы для VLAN'ов. interface Vlan20 description Voice ip address 192.168.30.1 255.255.254.0 ip nat inside ! interface Vlan50 description GuestWifi ip address 192.168.254.1 255.255.255.0 ip nat inside Задаём приоритет для телефонного трафика class-map match-all IPTELEPHONY match access-group name IPTELEPHONY policy-map PMAP1 class IPTELEPHONY priority percent 20 ip access-list extended IPTELEPHONY permit udp any any eq 5060 permit tcp any any eq 5060 permit tcp any any eq 1720 Вешаем policy-map на интерфейсы interface Tunnel0 qos pre-classify interface Tunnel1 qos pre-classify interface GigabitEthernet0/0 service-policy output PMAP1 interface GigabitEthernet0/1 service-policy output PMAP1

Конфигурация HP-2530-PoE:

На каждом свитче назначаем порты 1-12 в VLAN 20. На первом свитче выделяем порт 25 для гостевого WiFi (VLAN 50). Порты 49,50 — аплинк. Для VLAN 20 назначаем повышенный приоритет (qos priority 5).

vlan 1 name "DEFAULT_VLAN" no untagged 1-12,25 untagged 13-24,26-48,51-52 tagged 49-50 ip address 192.168.20.11 255.255.254.0 qos priority 1 exit vlan 20 name "Voice" untagged 1-12 tagged 49-50 no ip address qos priority 5 voice exit vlan 50 name "GuestWifi" untagged 25 tagged 49-50 no ip address qos priority 1 exit

Чтобы клиентские сетевые устройства получали сетевые настройки от определённого DHCP-сервера из центрального офиса (10.0.0.100), необходимо выполнить следующие настройки.

На Cisco2821:

Настраиваем DHCP-relay агента interface Vlan1 ip helper-address 10.0.0.100 interface Vlan20 ip helper-address 10.0.0.100 В access-list'е на внутреннем интерфейсе нужно прописать разрешающие правила ip access-list extended VLAN1_IN permit udp any eq bootpc any eq bootps permit udp any eq bootps any eq bootpc

На свитчах HP-2530:

dhcp-snooping dhcp-snooping authorized-server 10.0.0.100 dhcp-snooping authorized-server 192.168.20.1 dhcp-snooping authorized-server 192.168.30.1 no dhcp-snooping option 82 (без этой команды компьютеры на ОС Windows не получают настройки) dhcp-snooping vlan 1 20 interface 49 dhcp-snooping trust interface 50 dhcp-snooping trust

Чтобы пользователи гостевого Wi-Fi были изолированы от офисных сетей (доступ только в Интернет по протоколам http и https), нужно выполнить следующие настройки.

На Cisco2821:

На логическом интерфейсе VLAN50 вешаем правило, блокирующее прохождение трафика от WiFi-роутера до офисных сетей. Также задаём инспекцию трафика. ip inspect name GUEST http ip inspect name GUEST https ip inspect name GUEST dns interface Vlan50 ip access-group GuestWifi in ip inspect GUEST in ip access-list extended GuestWifi permit ip 192.168.254.0 0.0.0.255 host 192.168.254.1 deny ip 192.168.254.0 0.0.0.255 10.0.0.0 0.255.255.255 deny ip 192.168.254.0 0.0.0.255 192.168.0.0 0.0.255.255 deny ip 192.168.254.0 0.0.0.255 172.16.0.0 0.15.255.255 permit tcp 192.168.254.0 0.0.0.255 any eq www permit tcp 192.168.254.0 0.0.0.255 any eq 443 permit udp 192.168.254.0 0.0.0.255 any eq dns

Чтобы при выходе из строя одного из свитчей, сетевые устройства, подключенные к другим свитчам, продолжали работать нужно включить на них spanning tree. На Cisco2821 spanning tree включен по умолчанию, остаётся включить протокол на свитчах HP командой spanning-tree. При физическом подключении все порты локальной сети будут подключены последовательно в «кольцо» (см.схему).

Чтобы для передачи данных использовались оба провайдера одновременно, на Cisco2821 необходимо настроить следующее:

!Мониторим двух провайдеров track 10 ip sla 1 reachability delay down 3 up 3 track 20 ip sla 2 reachability delay down 3 up 3 !Постоянный пинг гейтвэя провайдеров (111.111.111.110 и 222.222.222.220) ip sla 1 icmp-echo 111.111.111.110 source-ip 111.111.111.111 threshold 1000 timeout 1000 frequency 1 ip sla schedule 1 life forever start-time now ip sla 2 icmp-echo 222.222.222.220 source-ip 222.222.222.222 threshold 1000 timeout 1000 frequency 1 ip sla schedule 2 life forever start-time now !Задаём правила NAT, которые будут меняться в зависимости от доступности провайдеров ip nat inside source route-map ISP1 interface GigabitEthernet0/0 overload ip nat inside source route-map ISP2 interface GigabitEthernet0/1 overload !Задаём 2 равноценных маршрута по умолчанию, таким образом будет осуществляться балансировка трафика !При недоступности одного из провайдеров соответствующий маршрут будет исчезать из таблицы маршрутизации ip route 0.0.0.0 0.0.0.0 111.111.111.111 track 10 ip route 0.0.0.0 0.0.0.0 222.222.222.222 track 20 !Фильтрация для NAT ip access-list extended NAT permit ip 192.168.20.0 0.0.1.255 any !Задаём route-map для правил NAT route-map ISP2 permit 10 match ip address NAT match interface GigabitEthernet0/1 route-map ISP1 permit 10 match ip address NAT match interface GigabitEthernet0/0

Чтобы изолировать конкретный сервер от сети центрального офиса, достаточно прописать несколько команд на устройствах.

Cisco2821:

!Прописываем статический ip-адрес на сервере и статическую запись ARP для этого сервера arp 192.168.21.254 ec22.80eb.a486 ARPA !Прописываем правило в access-list'е на внутреннем интерфейсе ip access-list extended VLAN1_IN permit ip host 192.168.21.254 192.168.20.0 0.0.1.255 deny ip host 192.168.21.254 any

HP-2530:

На свитче прописываем port-security для 44 порта (на котором подключен сервер) port-security 44 learn-mode configured port-security 44 mac-address ec2280-eba486 port-security 44 action send-alarm

Проверим конфигурацию в действии.

Вывод маршрутов с роутера центрального офиса до сети филиала:

cisco-hq# show ip route 192.168.20.0 255.255.254.0

Routing entry for 192.168.20.0/23, supernet

Known via "ospf 1", distance 110, metric 3, type intra area

Last update from 10.1.0.6 on Tunnel0, 16:40:10 ago

Routing Descriptor Blocks:

* 10.1.0.18, from 222.222.222.222, 20:08:42 ago, via Tunnel1

Route metric is 3, traffic share count is 1

10.1.0.6, from 111.111.111.111, 16:40:10 ago, via Tunnel0

Route metric is 3, traffic share count is 1

Вывод таблицы маршрутизации с роутера в филиале:

cisco-filial# show ip route

Gateway of last resort is 111.111.111.111 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 111.111.111.111

[1/0] via 222.222.222.222

10.0.0.0/8 is variably subnetted, 20 subnets, 4 masks

O 10.0.0.0/21 [110/3] via 10.1.0.17, 19:49:03, Tunnel1

[110/3] via 10.1.0.5, 16:20:30, Tunnel0

Вывод статуса доступности провайдеров в филиале:

cisco-filial# show track

Track 10

IP SLA 1 reachability

Reachability is Up

20 changes, last change 16:21:40

Delay up 3 secs, down 3 secs

Latest operation return code: OK

Latest RTT (millisecs) 3

Tracked by:

STATIC-IP-ROUTING 0

EEM applet app-sla-1

Track 20

IP SLA 2 reachability

Reachability is Up

12 changes, last change 00:08:45

Delay up 3 secs, down 3 secs

Latest operation return code: OK

Latest RTT (millisecs) 4

Tracked by:

STATIC-IP-ROUTING 0

EEM applet app-sla-2